研究内容

研究中のテーマ

IoTセキュリティ

IoT(Internet of Things)の普及に伴い、IoT機器のセキュリティ向上が重要になってきています。本研究室では、IoT機器のエミュレーション技術の研究を行うとともに、この技術を用いてファームウェアの解析方法や脆弱性の検出方法の研究を行っています。さらに、IoT機器に対する攻撃を調査するためにIoTハニーポットの研究を行っております。これらの研究を通じて、IoT機器が抱えるセキュリティ問題を解決し、安全なIoT社会の実現を目指します。

Androidセキュリティ

本研究室では、Androidのセキュリティを向上させる研究を行っています。現在は、Androidアプリからの情報漏洩を検知するためのテイント解析を用いた方法を研究しています。テイント解析は、アプリやシステムの内部を情報がどのように移動するかを解析する技術で、不審な情報の利用を見つけることができます。これまでには、Androidで動くHTMLハイブリッドアプリケーションにContents Security Policyを自動適用する方法、Androidアプリケーションの広告モジュール等の権限を分離して安全性を向上させる方法を行ってきました。今後は、利用がますます広がるスマートフォンアプリを、さらに安全にする研究を行っていきます。

認証システム

顔が見えないインターネットの世界では、通信相手が本人かどうかをどのように確認するかが重要になります。また、簡単に書き換え可能なディジタルデータが改ざんされていないことをどのように確認するかも重要になります。本研究テーマでは、認証技術を活用して上記のような課題を解決する技術の研究・開発に取り組みます。対象の正しさを確認する認証技術はディジタルの世界での信頼を確立するための基盤技術です。これらの研究を通して、インターネットをより便利に安全に利用できる社会を目指します。

キーワード

公開鍵基盤,認証局,認証システム,認可システム,ブロックチェーン,Trusted Platform Module

研究が終了したテーマ

システムセキュリティ(2017年度〜2018年度)

マルウェアの動作は高度化しています。その動きをは従来のAPIレベルでは捕捉できなくなっています。そこで、本研究室では、インストラクション(命令)レベルでの解析を行い、マルウェアの正確な動作を捕捉して対策を行う研究を行っています。現在は、Intel MPXを自動適用してバッファオーバーフローを高速に検知する方法、APIを使用しない暗号化等を検出する方法\、データの伝搬を正確に把握して流出を防止する方法等について研究しています。

ハードウェア支援セキュリティ(2016年度〜2019年度)

高度なセキュリティを実現するためにハードウェアによるセキュリティ機能の提供が広がっています。代表例としてTPMや、CPUに組み込まれたIntel SGX、ARM TrustZoneがあります。本研究室では、これらのハードウェア支援セキュリティ機能を活用した研究を行っています。現在は、リモートにあるサーバで動作するプロセスの状態を確認するRemote Attestationや、OS内部の状態確認を行うセキュアロギング、またSGXを仮想計算機で利用する方法等の研究を行っています。

多重オペレーティングシステム:

耐障害性の向上とカーネルレベルの障害検知(2010年度~2017年度)

計算機を安心して利用するためには故障に対する備えが必要です。それによってデータの損失やシステムの可用性を高めることができるためです。 我々は計算機に搭載されるOS(オペレーティングシステム)の耐障害性を向上させる研究を行っています。 その実現方法としてOSを複数用意して動作させ、故障時に予備のOSが動作を引き継ぐ手法を提案しています。 これによって計算機上で動作するシステム全体の停止を防ぎ、実行を継続することができます。

クラウド上でのネットワーク(2013年度~2015年度)

クラウドコンピューティングでは、データセンタ内外で多数の利用者が通信するため、通信路の秘匿性を確保することに加えて、高いパケット処理性能を達成することが求められます。 パケット処理性能を向上させるためには、高性能なネットワークインターフェースコントローラ (NIC) や高品質な通信路が必要になりますが、CPUによるパケット処理の性能が通信速度に追いつかなければ、その性能を活かすことができません。 我々は、ルータ間のパケット転送に広く利用されているIPsecを対象に、マルチコアCPUとマルチキューNICの機能を活用し、パケットを並列処理することで性能を向上させる手法を提案しています。

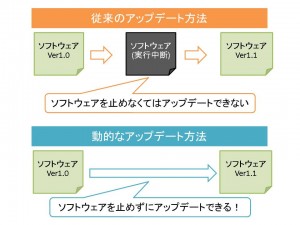

ライブパッチ(2014年度)

侵入防止システム及びself-healingシステムの開発(2006年度~2012年度)

攻撃者にアプリケーションが乗っ取られた場合、いち早く検知し、不正なファイルの改竄・流出などを防ぐことが重要になります。新しい攻撃にも対応するためアプリケーションが正常時の動作から逸脱しないかをチェックします。我々は、アプリケーションの動作としてシステムコールや、不変式に注目しています。これらの規則を事前に作成し、それと照合しながらアプリケーションを実行することで、攻撃を検出する手法を提案しています。また、検出後に実行を継続する手法似ついても併せて提案しています。

匿名通信/DHT(2007年度~2014年度)

我々の社会では匿名を前提とした様々なサービスがあります。しかし計算機の世界ではまだまだ匿名性というものは実現されていません。このような匿名性を実現するため、相手に知られず通信をする技術(匿名通信技術)が提案されています。我々は、「いくつもの計算機を経由すること」「メッセージに対して暗号を多重にかけること」を組み合わせることで高い匿名性を実現する匿名通信手法を提案しています。